Phishing è un modo molto diffuso per rubare dati agli utenti di Internet, perché non richiede ingenti costi finanziari ed è uno strumento universale, più sociale che tecnologico. Grazie a ciò, un truffatore o un gruppo di individui simili può adattarsi rapidamente a un nuovo modo di lavorare. Anche i truffatori oggigiorno sanno molto e migliorano costantemente le proprie capacità.

Sono sicuro che la maggior parte di voi ha sentito e incontrato phishing, ma in molti casi siete passati senza rendervi conto di cosa sia e quanto sia pericoloso. Oggi cercherò di ampliare le tue conoscenze, e ti dirò quanto è pericoloso il phishing, come riconoscerlo e come proteggerti da esso.

Che cos'è il phishing?

La definizione più semplice di phishing è che si tratta di un metodo di frode in cui i criminali, fingendosi rappresentanti di istituzioni affidabili, richiedono dati riservati, il più delle volte: password per l'accesso a servizi bancari elettronici, reti aziendali interne, numeri di carte di pagamento ed e-mail indirizzi.posta

Per questo, gli aggressori utilizzano programmi dannosi e cercano di utilizzare l'ingegneria sociale per costringere le vittime a intraprendere determinate azioni che le aiuteranno a ottenere il risultato desiderato. Gli attacchi contro gli utenti ordinari sono relativamente semplici, ma i criminali informatici utilizzano sempre più tecniche di phishing più sofisticate che richiedono la raccolta di informazioni sulle vittime per indurle a giocare secondo le loro regole.

Come funziona il phishing?

Il phishing, di cui di solito ci occupiamo, consiste nell'invio di e-mail o SMS appositamente predisposti a potenziali vittime. Contengono collegamenti a siti Web dannosi in cui gli utenti di Internet sono tenuti a fornire informazioni riservate, che di solito sono un login e una password per un sito Web di banca elettronica. In questo modo, consenti ai truffatori di rubare denaro dai tuoi account. Convincere la vittima a farlo è la sfida più grande, quindi i criminali informatici escogitano costantemente nuovi schemi per portare a termine i loro piani. Recentemente, il metodo di phishing più comune sono i micropagamenti.

Nei messaggi malevoli puoi "scoprire" un pacchetto di servizi sospeso, un'asta bloccata sul sito dell'offerta, una discrepanza nell'importo della bolletta, arretrati con l'ispettorato del fisco o con il fornitore di energia, che avranno spiacevoli conseguenze per te. I fondi insufficienti possono essere trasferiti tramite il sito di pagamento rapido collegato nel messaggio. Tuttavia, reindirizza a un sito che sembra ingannevolmente simile a siti popolari come PayPal o DotPay. E i dati inseriti vanno ai criminali, il che consente loro di inserire il conto della vittima nel servizio di transazione e trasferire fondi finanziari sui propri conti.

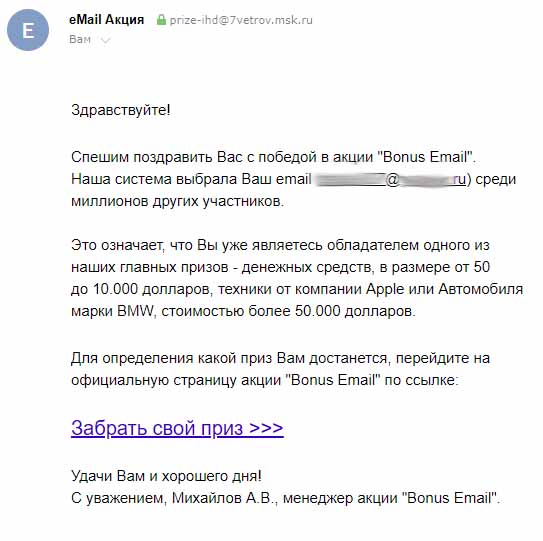

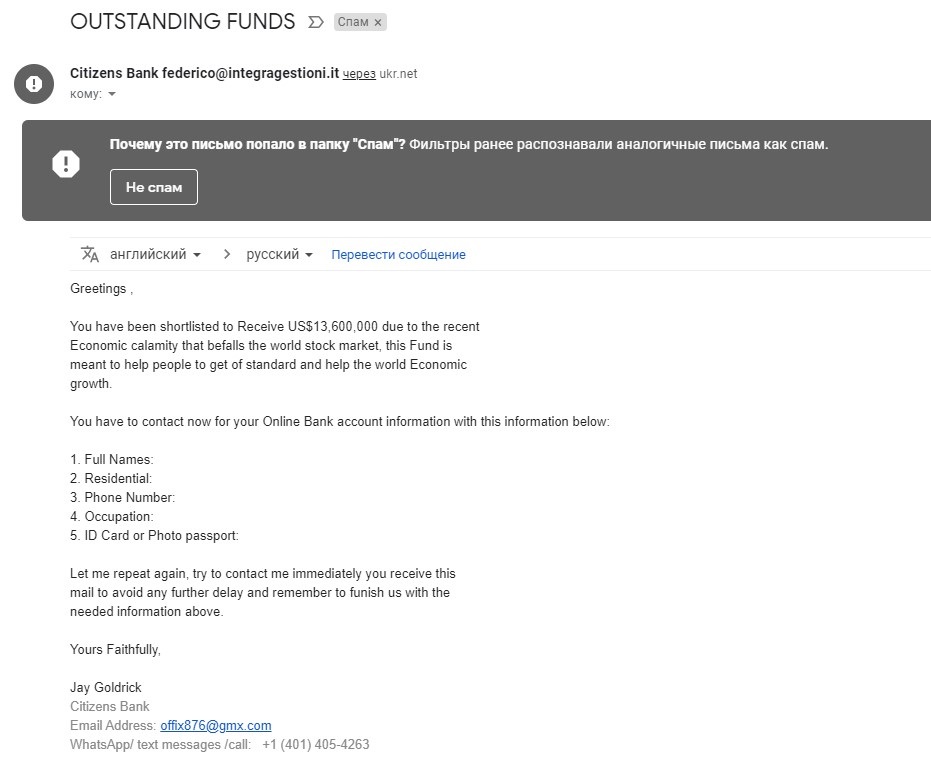

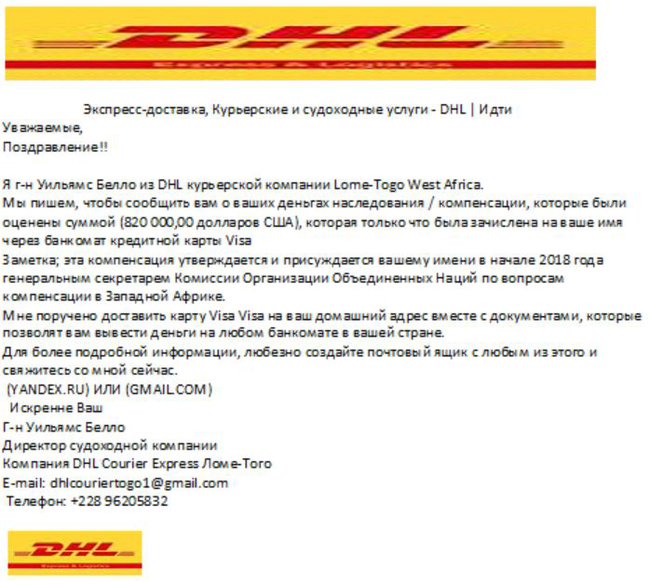

Come puoi vedere, questo meccanismo è molto semplice, ma il problema più grande del truffatore è convincere la vittima a fornire dati, quindi siamo costantemente alle prese con nuove campagne di phishing. I criminali informatici non sempre minacciano spiacevoli conseguenze. Un metodo diffuso è anche quello di diffondere la consapevolezza attraverso annunci inseriti su siti web e social network con premi allettanti, con la possibilità di fare molti soldi velocemente o addirittura di ricevere un'eredità da qualche miliardario keniota, americano o scozzese (scegli il tuo paese) ormai scomparso , che è il tuo lontano parente. In quest'ultimo caso, le immagini di personaggi famosi (ovviamente senza il loro consenso) vengono spesso utilizzate per convincere dell'autenticità della truffa.

Tuttavia, il phishing non è solo il furto di dati personali dei normali utenti di Internet. In questo modo, i truffatori cercano sempre di più di convincere i dipendenti dell'azienda a fornire loro un login e una password per la rete interna dell'azienda o per installare software dannoso. Darà loro un accesso aperto al database dell'azienda o dell'organizzazione e porterà al furto di varie informazioni.

Leggi anche: 5 semplici consigli: come creare e gestire le password

Il suddetto phishing mirato viene spesso utilizzato per scopi specifici. Questo metodo consiste nel fatto che i criminali scelgono una determinata persona tra lo staff dell'azienda e concentrano la loro attenzione su di lui, costringendolo a giocare sul suo campo. Ragionieri, segretari e dipendenti che hanno accesso al database si trovano in una zona a rischio speciale. I criminali trascorrono mesi a raccogliere informazioni su questa persona e le usano per rendere la truffa il più credibile possibile. A volte i truffatori fingono persino di essere supervisori o personale di supporto, costringendo l'utente a installare malware sul proprio PC. Questo tipo di phishing è più difficile da decifrare perché è personalizzato, il che rende sicuramente più difficile trovare gli aggressori.

Leggi anche: Edward Snowden: chi è e cosa si sa di lui?

Sempre più organizzazioni si trovano ad affrontare questo problema. Il modo migliore per ridurre al minimo una tale minaccia è ancora formare e informare i dipendenti in modo che non diventino vittime di criminali sofisticati. Attualmente, questo è il miglior metodo di protezione contro il phishing, poiché i programmi antivirus a volte possono rilevare un allegato dannoso in un messaggio di posta elettronica o bloccare un sito Web falso, ma non lo fanno in tutti i casi. Il buon senso e il principio della fiducia limitata sono le armi migliori nella lotta contro la frode.

Come riconoscere i messaggi di phishing?

Non è sempre facile prevedere le azioni dei truffatori, ma se non ci permettiamo di affrettarci e di avvicinarci con calma a ogni messaggio e soprattutto sospetto, verificandone i diversi elementi, allora abbiamo buone possibilità di non diventare vittime di phishing. Di seguito sono riportati alcuni esempi di messaggi dannosi. Elencheranno gli elementi principali degli attacchi di phishing che dovrebbero aiutarti a riconoscerli.

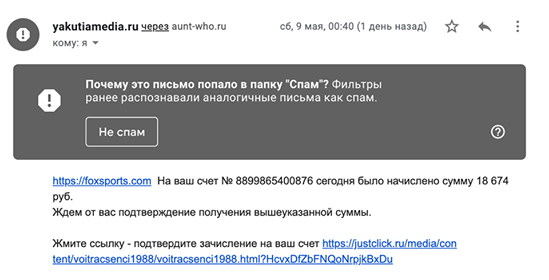

Presta attenzione al mittente del messaggio

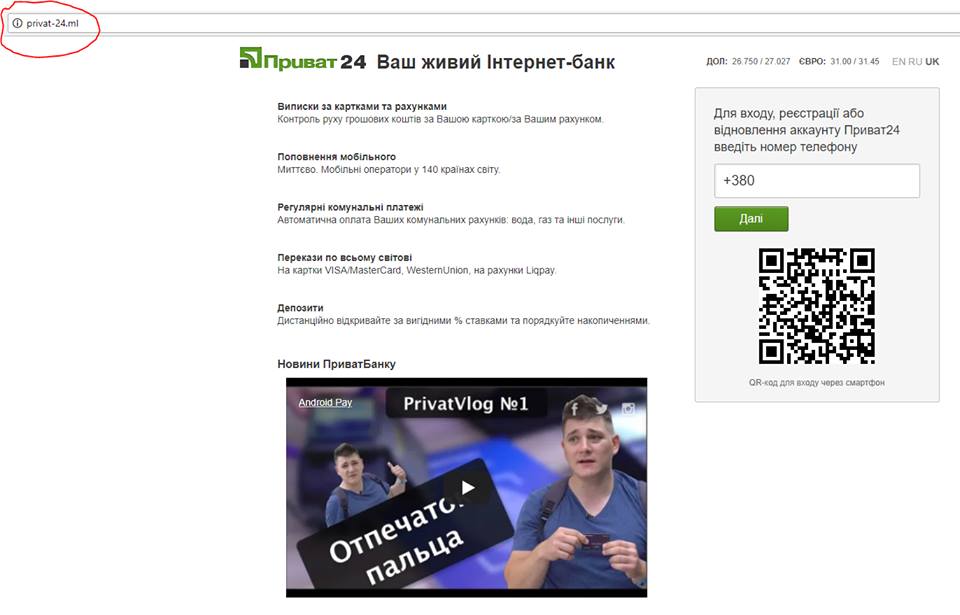

Nella maggior parte dei casi, i truffatori non fanno alcuno sforzo per nascondere l'indirizzo da cui provengono i messaggi dannosi o impersonare goffamente un fornitore di servizi fidato. L'esempio fornito mostra chiaramente che il campo "Da" non contiene un indirizzo dal dominio della banca, come affermano i criminali informatici. Invece, puoi trovare il dominio *.com.ua o *.org.ua invece di *.ua, utilizzato dagli istituti finanziari che operano in Ucraina. A volte i truffatori sono più astuti e utilizzano indirizzi simili ai servizi che impersonano, ma differiscono dall'originale per piccoli dettagli, come il contenuto della lettera o le annotazioni ad essi.

Controllare l'indirizzo della pagina collegata

Particolare attenzione va posta nei messaggi di posta elettronica agli indirizzi delle pagine a cui si riferiscono. Contrariamente alle apparenze, non devi fare clic su di essi per vedere dove ti portano. Passa il mouse sopra il link e attendi che il tuo browser o programma di posta elettronica visualizzi l'URL nascosto sotto il testo. Particolare attenzione dovrebbe essere prestata ai siti che non sono correlati al servizio fornito.

Prenditi il tuo tempo

La fretta non è mai un buon aiuto. Lo stesso vale per l'analisi dei messaggi ricevuti che arrivano alla nostra posta. I criminali spesso cercano di far affrettare le potenziali vittime e, ovviamente, per provocare un errore. Fanno del loro meglio per limitare il periodo di tempo della promozione o della lotteria quando riceverai il tuo premio o ricompensa in denaro.

In alcuni casi, i truffatori minacciano persino di bloccare l'account in qualsiasi servizio. Non lasciarti ingannare da questo e controlla sempre accuratamente i messaggi sospetti. Ricorda che il formaggio gratis può essere trovato solo nella trappola per topi. Inoltre, è improbabile che gli organizzatori di concorsi a premi e promozioni blocchino il tuo account. Hanno bisogno di abbonati e fan per altre promozioni come questa.

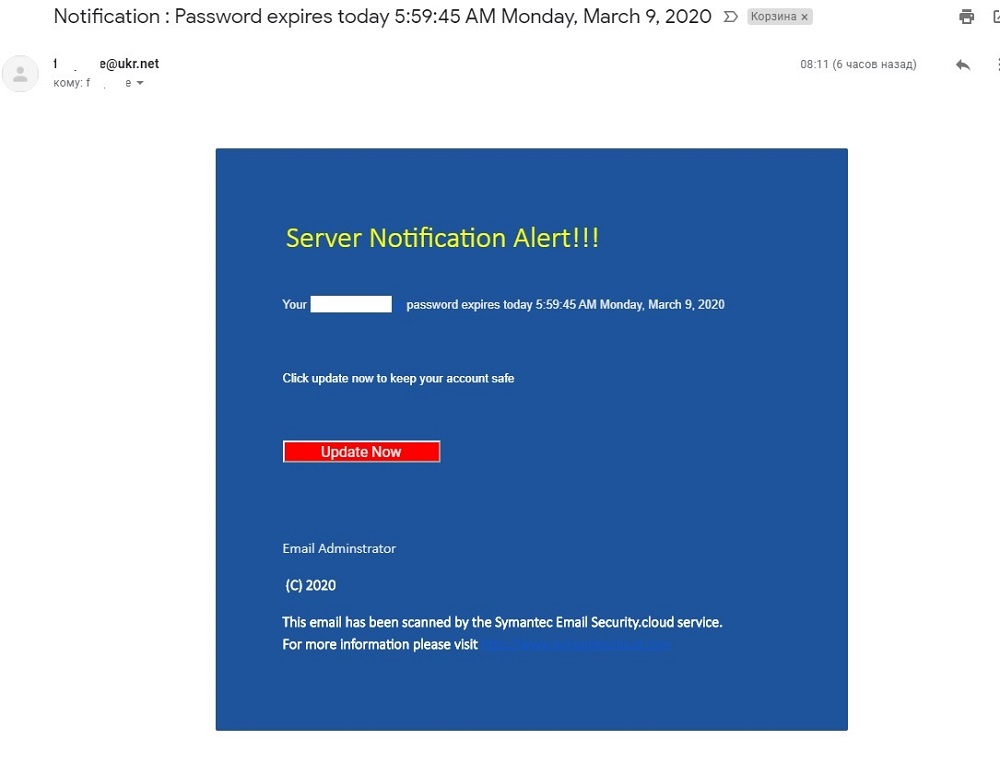

Chiedere dati riservati è sempre una truffa

Il principio fondamentale della sicurezza nella comunicazione elettronica dei fornitori di servizi e dei loro clienti è di non inviare dati riservati nella corrispondenza. Se ti viene chiesto di inserire un login e una password per un servizio perché il tuo account è bloccato o qualcosa di simile, puoi essere certo che il messaggio è stato inviato da criminali. Tuttavia, in caso di dubbi, contatta il tuo provider, ad esempio il tuo fornitore di servizi telefonici, che chiarirà eventuali dubbi. Ricorda che né le banche, né gli operatori di telefonia mobile o altri servizi hanno il diritto di obbligarti a inviare loro dati personali.

Leggi anche: Perché al giorno d'oggi è meglio non andare online senza una VPN

Difficoltà di traduzione

Una parte significativa delle campagne di phishing è preparata da criminali stranieri che non hanno idea della nostra lingua. Usano i servizi online per tradurre il contenuto delle e-mail in russo o ucraino, il che spesso si rivela piuttosto divertente. Tali messaggi non sono privi di errori grammaticali, mancano segni di punteggiatura e molte parole scritte in modo errato. Se noti qualcosa del genere, sentiti libero di eliminare il messaggio.

Attenzione agli allegati

I criminali utilizzano malware anche per rubare dati sensibili o hackerare computer e intere reti. Il meccanismo d'azione è lo stesso e consiste nel tentativo di convincere la vittima ad aprire un allegato dannoso. Molto spesso sono nascosti in archivi ZIP o RAR e si presentano sotto forma di file eseguibili EXE o BAT. Tuttavia, il codice dannoso può anche nascondersi nelle macro dei documenti del programma Microsoft Office o Google Docs, quindi dovresti prestare attenzione a loro e scansionarli con un programma antivirus prima di eseguirli.

Se presti attenzione a questi elementi quando analizzi messaggi sospetti, molto probabilmente non verrai ingannato dai criminali.

Come proteggersi dal phishing?

Sfortunatamente, non esiste uno strumento del genere che garantisca un alto livello di protezione contro questo tipo di truffatori. Per evitare il phishing, è necessario utilizzare diversi elementi. I più importanti di questi sono il buon senso e la fiducia limitata in ogni messaggio. Ricorda, siamo in prima linea nella lotta contro i criminali e dipende solo da te quanto efficacemente puoi resistergli.

Si consigliano anche programmi antivirus, anche se non saranno in grado di dire se un'e-mail visualizzata è di phishing. Ma saranno in grado di bloccare alcuni siti e allegati pericolosi. Sono sicuro che il software antivirus ti aiuterà sicuramente a proteggere i computer e i dati personali.

Leggi anche: I 10 migliori programmi per la memorizzazione delle password

È anche importante utilizzare software aggiornato, in particolare sistemi operativi, perché gli sviluppatori scoprono e neutralizzano costantemente nuove vulnerabilità e problemi di sicurezza. Ricorda che solo l'utilizzo delle ultime versioni del sistema operativo garantisce aggiornamenti di sicurezza tempestivi.

È inoltre consigliabile utilizzare la verifica in due passaggi dell'identità dell'utente nei servizi Web. È ampiamente utilizzato nel settore bancario elettronico, ma è disponibile in un numero crescente di servizi e siti Web. La verifica in due passaggi (o bicomponente) consiste nell'inserimento di un codice aggiuntivo oltre alla tradizionale password e login

Il codice di accesso può esserti inviato via e-mail, SMS o generato da un'applicazione fornita dal tuo fornitore di servizi. Esistono anche app di terze parti che ti consentono di collegare account a molti siti Web e generare codici in un unico posto, ad esempio sul tuo smartphone.

Tuttavia, la forma più conveniente di verifica in due passaggi sono le chiavi di sicurezza U2F fisiche, che eliminano la necessità di annotare password e codici su un taccuino. Basta inserire la chiave nella porta USB del computer, contattando così i servizi supportati per l'autorizzazione.

Il phishing è una minaccia enorme perché, secondo alcuni studi, non è solo il motivo per cui molti utenti perdono denaro, ma anche il motivo principale della fuga di dati aziendali. Tuttavia, come abbiamo mostrato in questo articolo, nella maggior parte dei casi le intenzioni dei criminali informatici sono facili da riconoscere e prevenire.

Leggi anche: Mobile Google Chrome sotto steroidi: attiva 5 funzioni nascoste